כל מה שצריך לדעת על מתקפת הסייבר הגדולה ביותר שידע העולם

פורסם ב: 06/06/19 מאת: יובל בר אור Web

איך התחילה מתקפת הסייבר הגדולה WannaCry? מי נפגע? איך האקר לא מוכר הצליח לסגור את הפרצה והכי חשוב – איך להתכונן מפני מתקפות סייבר נוספות?

ביום שיש האחרון (12.5.17) פרצה מתקפת הסייבר הגדולה ביותר שידע העולם, שהגיעה לשיאה ביום שבת שלמחרת. במתקפת הסייבר נפגעו מעל ל-45 אלף מחשבים בכמאה מדינות שונות. הנזק המשמעותי ביותר נגרם בבתי החולים בבריטניה, אך נזקים נוספים נרשמו במערכת הרכבות בגרמניה, ברשת השליחויות Fedex ובאוניברסיטאות. הפגיעות הקשות ביותר היו ברוסיה, אוקראינה, הודו וטייוואן (לפי הסדר). התוקפים השתמשו בכלים שכתבו אנשי ה-NSA (סוכנות הביון האמריקאית), שנועדו במקור לשמש ככלי ריגול.

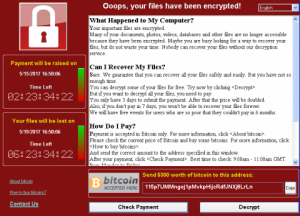

התקיפה מנצלת מספר פרצות אבטחה ידועות, ביניהן גם פגיעה מוכרת של חברת Microsoft, הכוללת פגיעה במנגנון SMB. התוקפים התאימו את כלי הריגול לצרכיהם ושלחו אותם למספר עצום של תיבות מייל, כמיילים עם קובץ מצורף. פתיחת הקובץ הפעילה את תהליך ההתקנה וגרמה לתולעת להתפשט גם לשאר המחשבים ברשת הארגון. ברגע שמתיישבת על המערכת, התוכנה סורקת את תיקיות המחשב, מצפינה את הקבצים ומציגה הודעה הדורשת מהמשתמש לשלם כופר עבור פתיחת ההצפנה. הכופר נע בין 300-600 דולר (הסכום עלה בעקבות הצלחת המתקפה והתהודה שהיא תפסה ברחבי העולם).

ברוב המקרים, החליטו הארגונים לשלם את הכופר ולשחרר את הקבצים. טרם נאמד הרווח של ההאקרים מהמתקפה, אך ניתן לשער שמדובר במיליוני דולרים בביטקוין לכל הפחות. מהצד השני, המרוויחים העיקריים מהמתקפה הם חברות אבטחת המידע, שיירכבו על הגל כדי להתריע בפני מתקפות נוספות ויציעו שירותי מיגון.

מה למדנו מהמתקפה?

הדבר החשוב ביותר שאפשר ללמוד, הוא שאפשר היה להתמגן מראש ולהימנע ממתקפת הסייבר. במקרה הזה, Microsoft פרסמה כחודשיים לפני המתקפה פאץ' שסגר את הפרצה. כמו שניתן להסיק, ארגונים רבים ברחבי העולם בחרו לא לעדכן גרסא ולהשאיר את הארגון חשוף למתקפות מסיבות שונות. בתי חולים, למשל, הם ארגונים הפגיעים במיוחד לתקיפות מהסוג הזה, כיוון שעדכון גרסא דורש הורדה של המערכות מהאוויר לפרק זמן (Downtime). מסיבות מובנות, בתי החולים נמנעים נמנעים מלהשבית את המערכות למשך זמן ולכן לא מבצעים עדכוני מערכת בשוטף. בנוסף, רוב המערכות בבתי החולים יושבות על Windows XP, תוכנה מיושנת שלרוב לא זוכה לעדכוני גרסא.

איך להתמגן מפני המתקפה הבאה?

הדבר הראשון שעלינו להסיק הוא שבשביל להתמגן מפני המתקפה הבאה, חשוב לעדכן גרסאות בצורה תכופה. ברגע שהאקרים מגלים פרצת אבטחה במערכות, בין אם מדווחת ובין אם לא, הם מתכננים את המתקפה הבאה. כשהפרצה מדווחת, כמו במקרה הזה, ההתמגנות אמורה להיות קלה משמעותית כיוון שעדכוני גרסאות מפורסמים בטווח של שעות עד ימים מרגע הדיווח.

הדבר השני והקל ביותר שיש לעשות, הוא להזכיר לעובדים שוב ושוב לא לפתוח מיילים ממקור בלתי ידוע ועל אחת כמה וכמה לא לפתוח קבצים ממיילים לא מזוהים. אם אתם בכירים בארגון גדול, אני ממליץ לנסות לבצע מבחן ולשלוח מייל יזום שנראה "חשוד" ולבדוק מי מהעובדים שלכם פותח את המייל או פותח קובץ מצורף במייל הזה. בדרך זו תוכלו לבדוק את המוכנות שלכם לאירוע סייבר בצורה אמיתית.

במסגרת WannaCry, נעשו מספר נסיונות תקיפה על ישראל, אך כיוון שרמת מוכנות הסייבר בארגונים בישראל גבוהה בצורה משמעותי ביחס לשאר העולם, המתקפה על ישראל לא יצרה נזק משמעותי. רשות הסייבר הלאומית יצאה עם קובץ המלצות להתמגנות. למרות ש-WannaCry לא כוונה למשתמש הפרטי, אני ממליץ גם למשתמש הפרטי לבצע את עיקרי ההמלצות:

- לבצע גיבוי למידע בעותק שהוא נפרד ומבודד ממערך הגיבויים הקיים.

- להתקין את כל עדכוני מערכת הפעלה של חברת מייקרוסופט (כולל למערכת הפעלה XP).

- לעדכן אנטי וירוס ומערכות אבטחה נוספות לגרסה עדכנית.

- להקפיד לפתוח מיילים ממקורות מזוהים בלבד.

- להקפיד שלא פותחים קובץ או לינק ממקור לא מזוהה.

עבור ארגונים, אני ממליץ להשקיע זמן בקריאת ההמלצות ויישומן, כחלק מההתמגנות למתקפה הבאה (שהרי בסופו של דבר ולצערינו תגיע ביום מן הימים). ספציפית לגבי מתקפות כופר, מסתובבות ברשת אחלה תוכנות שהיו עוצרות גם את WannaCry, אבל בכנות אני מאמין שהקפדה על חמשת ההמלצות האחרונות אמור להספיק. במקביל, Microsoft הודיעה על הפצת פאץ' גם לגרסאות הישנות של Windows שסובלות מהפרצה. אם אתם עובדים עם Windows XP או עם Windows 7, שווה להתקין את הפאצ'ים.

איך נעצרה המתקפה?

למזלינו, בלוגר בריטי בן 22 זיהה במקרה שיטה שמונעת את התפשטות התולעת והפך בן רגע לכוכב היום. הבלוגר זיהה כתובת אינטרנט שאיתה התולעת מתקשרת טרם הצפנת הקבצים על מחשבי המשתמש, קנה אותה ב-11 פאונד, ובכך עצר את המתקפה. הכתובת הזו נועדה, ככל הנראה, בשביל לאפשר לתוקפים לשלוט על המתקפה במידה וירצו לעצור אותה.

כמו שניתן להבין, הפתרון הזה זמני בלבד: ההאקרים עלולים להשתלט חזרה על הדומיין או ליצור וריאציה נוספת של הפרצה עם דומיין אחר שמתקשר איתה. אבטחת סייבר היא מלחמה מתמדת שמאופיינת ב'כיבוי שריפות' בגלל הדינמיות הרבה שבתחום. אפשר לעשות הרבה דברים בשביל להתמגן מפני המתקפה הבאה, אבל בשורה התחתונה, הדרך הפשוטה ביותר עבור הארגון להתמקד הוא להקפיד על כללי אבטחת מידע ולהנחות שוב ושוב את כל עובדי הארגון למחוק מיידית כל מייל לא מזוהה או חשוד שהם נתקלים בו. מצד הנהגת הארגון, מנהלי אבטחת המידע חייבים לדאוג בצורה שוטפת לעדכון ולהתמגנות, כמו שהם יודעים לעשות בצורה הטובה ביותר.

המשך שבוע שקט,

יובל.

-

Web

Webמטודולוגיית בניית אתר

כשאנו מדברים על בניית אתרים בצורה מקצועית אנו מדברים על שיטה מקיפה. מטדולוגיית

-

Mobile

Mobileפיתוח אתר: PHP או Net.?

הוויכוח כמעט הוכרע, php או Net., מנהלי IT ומנהלי מערכות מידע בארגונים בדרך כלל מרגישים

-

Web

WebAPI Gateway חוסך למנמ"ר כאבי ראש ועושה הרבה מעבר לזה

הרבה מהפרוייקטים שלנו ב-Y&A דורשים פיתוח ואינטגרציות למערכות ליבה ארגוניות

-

Web

Webטרנספורמציה דיגיטלית- רעיונות

ההתפתחות הטכנולוגיות הביאה עמה שלל תהליכי טרנספורמציה דיגיטלית - ובשביל להישאר

רוצים לשמוע עוד?

מלאו את הפרטים בטופס הבא ונחזור אליכם בהקדם האפשרי

אפשר גם להתקשר אלינו: 09-773-4300 או לכתוב מייל: office@yna.co.il